Ransomware : Les 6 bons réflexes pour se protéger !

Dans la nuit du vendredi 12 mai, le rançongiciel Wanna Cry a frappé les entreprises de plus de 150 pays, profitant d’une faille de sécurité informatique. L’effet immédiat a été le blocage de centaines de milliers d’ordinateurs à travers le monde. Si ce ransomware a été le plus médiatisé de par son ampleur, il est loin d’être le seul crypto virus à sévir. Il existe toutefois plusieurs techniques et dispositifs pour éviter de voir ses données bloquées et poursuivre son activité normalement. Décryptage.

Qu’est-ce qu’un ransomware ?

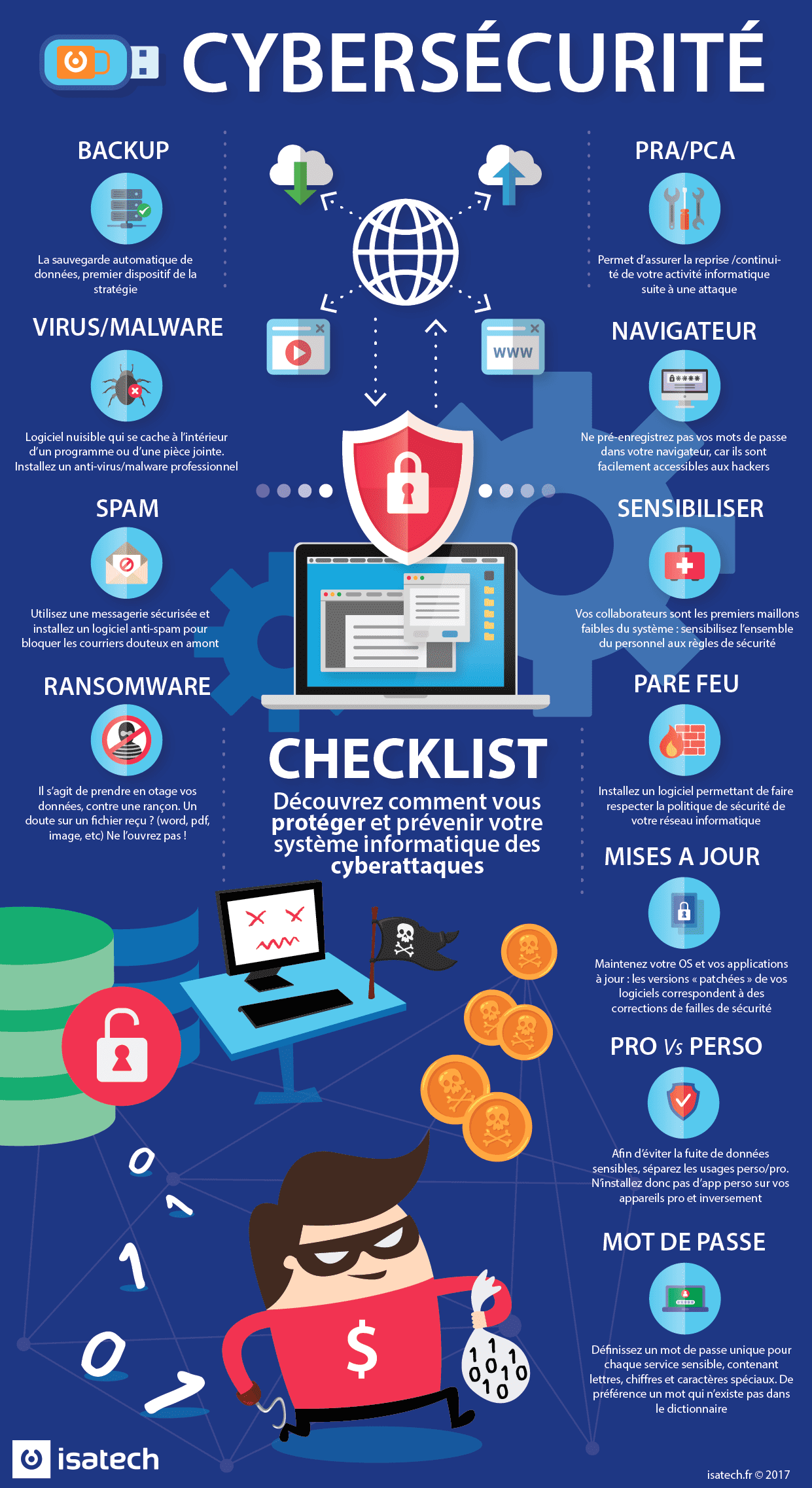

Un ransomware, ou rançongiciel, est une forme de cybercriminalité qui prend en otage les données de votre ordinateur. Les données restent dans votre poste, mais celui-ci devient inutilisable car tous les fichiers sont cryptés. Vous ne pouvez donc plus y accéder, ni les ouvrir dans le programme adéquat. Un ransomware peut prendre plusieurs formes, mais la plus répandue reste la pièce jointe de mail. Le programme de cryptage est caché dans un document word, que vous recevez par mail, et qui s’active à l’ouverture.

Le but de cette fraude internet est d’obliger la victime à payer la rançon pour retrouver ses données. Un paiement en bitcoin qui garantit au cyberpirate d’hacker et réaliser une extorsion de fond en tout anonymat.

63% des entreprises ne disposent paS de plan d’urgence à activer. Étude Euler Hermes et DFCG 2017

81% des directions financières redoUtent une aggravation du risque de cyberattaque

Protection Ransomware, les 5 conseils pour s’en protéger

#1 Sensibiliser vos collaborateurs

Ils sont en première ligne des attaques par ransomware. Il leur faut être d’autant plus vigilent qu’un ransomware peut se cacher dans des échanges de mails ordinaires. Vérifier l’adresse de l’auteur du mail, faire attention aux URL des liens sur lesquels on vous invite à cliquer et ouvrir les pièces jointes avec précaution sont un premier pas. Je vous ferai grâce des remarques habituelles sur le choix d’un mot de passe.

#2 Mettre en place des sauvegardes régulières

Pour se protéger de la cybercriminalité en général, il est important de mettre en place un processus de sauvegarde récurrentes. Avec le versionning (création et stockage de sauvegardes successives sans écrasement), vous gardez plusieurs copies de vos système. Ainsi, si une sauvegarde est corrompue, vous pouvez récupérer la précédente pour assainir votre système d’information. Un mécanisme particulièrement utile contre tous types de ransomware.

Notre préconisation en matière de sauvegarde de données est de conserver une source de stockage en local, et d’en externaliser une deuxième pour croiser les protections.

#3 Protéger son flux de messagerie

Pour cela, il est préférable d’opter pour un système de sécurité plus consistant qu’un simple antivirus. Cela permet d’éviter tout risque de contamination par ce biais, quand on sait qu’un ransomware prend souvent la forme d’une pièce jointe.

#4 Maintenir ses systèmes et applications à jour

Avec des systèmes en amélioration constante, il est nécessaire d’être muni en permanence du meilleur outil. Du plus performant, mais surtout du plus sécurisé. Encore une fois, il faut aussi être vigilant aux détails : l’éditeur de la mise à jour doit également être l’éditeur du logiciel.

#5 Connaître les gestes qui sauvent

En cas d’infection, il est toujours possible de limiter la portée du ransomware.

• Se déconnecter du réseau pour éviter sa propagation.

• Mettre en quarantaine les fichiers potentiellement compromis par le ransomware sur des supports amovibles et isolés. Le but est de les traiter sans risques pour le reste du système.

• Alerter les services informatiques, cybersécurité et DSI pour un état des lieux de la crise.

• Vérifier que l’infection s’est stoppée et modifier chaque mot de passe utilisateur.

#6 Sécurisez vos terminaux mobiles

Avec la prolifération des appareils mobiles au travail, les employés sont en mesure de travailler n’importe où, ou presque. Protégez l’accès principal de votre organisation grâce à l’authentification unique sécurisée, à l’authentification multifacteur et à l’accès conditionnel basé sur les risques.

Comment se libérer d’un ransomware ?

Aujourd’hui, bien que beaucoup soient très efficaces, aucun dispositif de cybersécurité ne peut se vanter de rendre l’entreprise totalement hermétique à la cybercriminalité. Des exemples le prouvent chaque semaine, entre WannaCry, Reveton, CryptoWall et les autres types de fraudes internet. Pour les victimes de la cyberattaque par ransomware, il existe plusieurs solutions qui permettent à l’entreprise de reprendre son activité.

#1 Payer la rançon

La première manière est de payer la rançon demandée. Une solution regrettable, préjudiciable et dangereuse pour l’utilisateur et son entreprise. Plusieurs centaines d’utilisateurs infectés par WannaCry ont ainsi payé la rançon pour récupérer leurs données.

Une solution que nous déconseillons formellement et très fortement. Le paiement repose sur l’espoir que la fraude se soit limitée au blocage des données, et que le pirate envoie la bonne clé. En bref, aucune garantie de déchiffrement des données, et risque de compromettre le moyen de paiement.

#2 Décrypter le ransomware en interne

Cela revient à réparer soi-même ce que la cyberattaque a cassé. Une tâche compliquée et chronophage. Si tant et qu’elle en ait les compétences. Il faut détecter l’endroit et la technique de fraude utilisée, chercher la solution (le code) et l’appliquer. Autant dire que cela prend du temps, et aucune entreprise ne peut se permettre de rester bloquée le temps du décryptage.

Pour la petite histoire, les premières clés de décryptage de WannaCry sont apparues plus d’une semaine après la tentative d’extorsion de fond par le ransomware. Elles ont été mises au point par des spécialistes et chercheurs en cybersécurité.

#3 Utiliser son PRA et sa sauvegarde de données

Le plan de reprise d’activité est la seule option à garantir une reprise immédiate en toute sécurité. Avec une sauvegarde récente (processus de versionning) et un procédé efficace de réinitialisation, vous pouvez faire table rase de vos fichiers cryptés par le ransomware. Vous récupérez ainsi une coquille saine et n’avez plus qu’à restaurer votre sauvegarde pour reprendre vos activités quotidiennes.